CONDUCTO DIGITAL

Con el fin de promover un uso sano, seguro y constructivo de las nuevas Tecnologías de la Información y las comunicaciones – TIC, por parte de las niñas, niños, adolescentes y jóvenes, y concientes del compromiso frente a la responsabilidad social del sector, el Ministerio de Comunicaciones (hoy Ministerio las TIC) y el

Ministerio de Educación Nacional, atendieron el llamado de Red PaPaz para la conformación de una mesa de trabajo que contó con la participación del Grupo de Investigaciones de Delitos Informáticos de la DIJIN, la Empresa de Telecomunicaciones de Bogotá ETB, la Fundación Telefónica, Microsoft Colombia, la Fundación Alberto Merani, el Foro de Generaciones Interactivas y un grupo de padres y madres voluntarios; quienes consideramos necesario unir esfuerzos en objetivos comunes que nos permitieran llegar con mensajes únicos, consistentes y repetitivos, para incidir positivamente tanto en adultos como en las niñas, niños, adolescentes y jóvenes colombianos en su interacción con las nuevas tecnologías. Nuestro objetivo es unificar en un solo documento las bases que definen a un “buen ciudadano digital”, no porque consideremos que existan dos tipos de “ciudadanía”- cómo en algunos casos los usuarios creen que sucede - sino justamente para precisar el entendimiento de los conceptos en este ambiente. El concepto de “ciudadano digital” se utiliza en este documento como toda aquella persona que utiliza cualquier herramienta de las tecnologías de la información y las comunicaciones (TIC), como por ejemplo teléfonos celulares, computadores, software, Internet, etcétera, debiéndolo hacer de manera consciente, responsable, respetuosa y legal, reconociéndose a sí mismo como un miembro de una sociedad que crece y se hace mejor cada día al impactar positivamente la calidad de vida de los asociados y al articularlos a un universo de oportunidades, el mundo virtual. Partimos de la base de que un buen ciudadano digital conoce y ejerce sus derechos y deberes ciudadanos, los practica y los respeta en todos los aspectos de su vida. Esto implica que los utiliza con coherencia tanto en su vida cotidiana y corriente, como cuando hace uso de las TIC. Así mismo, un buen ciudadano digital reconoce que el uso de las TIC es un derecho que implica deberes en su conducta por respeto consigo mismo y con los demás. Este Código de Conducta es una guía para niños, niñas, adolescentes, adultos e instituciones que se comprometen a tener un comportamiento en el uso de las TIC en beneficio de su entorno social y gremial aún en ausencia de normas que rijan este comportamiento. Este ha sido un esfuerzo de investigación, consolidación y revisión, desde diversas perspectivas. Su objetivo básico es orientar, al buen uso de las TIC, a adultos, profesores, maestros, niños, niñas y adolescentes. Es importante tener en cuenta que en Colombia la explotación sexual con menores en Internet es un delito y el Estado Colombiano viene difundiéndolo ampliamente con la estrategia nacional de Internet Sano, la cual se ubica en el marco de Ley 679 del 3 de agosto de 2001 La estrategia ha sido diseñada para promover que la ciudadanía participe activamente de la prevención de la pornografía y la explotación sexual con menores en Internet, a denunciar, a mantener una comunicación de los padres, adultos responsables y maestros con los menores enfatizando la importancia de poder navegar seguros y gozar así de un INTERNET SANO.

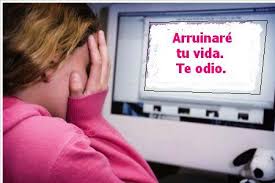

1.Utilizo las TIC respetando a los otros, respetándome y haciéndome respetar

· Cuando utilizo las TIC me respeto y respeto a los demás, siendo consciente de que todos somos personas dignas.

· Conozco que la injuria, la calumnia y la difamación son un delito o agravio contra el honor y el buen nombre de las personas.

· Sé que el ultraje de obra o de palabra, divulgado a través de ambientes tecnológicos puede lesionar e irrespetar los derechos, la intimidad y la dignidad de una persona u organización.

2. Ejerzo mi derecho a la libertad y respeto la de los demás

· Entiendo la libertad como la posibilidad de hacer lo que no daña a otro.

· Tengo la opción de decidir mi participación en cualquier actividad que me ofrezcan los ambientes tecnológicos y de hacer respetar mi decisión respetando siempre la de los demás.

3. Hago uso de mi identidad de manera segura en mi interacción con otros en los ambientes tecnológicos

· Protejo mi identidad haciendo buen uso de mi información confidencial.

· Me identifico con claridad y honestidad, protegiendo mi información confidencial.

· No utilizo identidades falsas para suplantar personas en ambientes tecnológicos.

· No comparto con otros mis claves de seguridad de acceso a los ambientes tecnológicos, para evitar que me suplanten y no lo hago con las de los demás.

· No violo la privacidad y confidencialidad de los otros en los ambientes tecnológicos, aun cuando no haya sido debidamente protegida.

4. Protejo mi integridad y seguridad personal y la de los demás

· Me cuido en los ambientes tecnológicos como lo haría cuando salgo a la calle, utilizando mi criterio para escoger los sitios que visito y las personas con las que interactúo.

· Tomo las precauciones necesarias en las relaciones que establezco con otras personas que he conocido en los ambientes tecnológicos.

5. Soy responsable con mi intimidad y la de los demás

· En los ambientes tecnológicos comparto información sin afectar mi intimidad, ni la de otros.

· Respeto la información que tengo de las personas que conozco y no la publico sin su autorización en los ambientes tecnológicos.

6. Utilizo las TIC para el libre desarrollo de mi personalidad y mi autonomía, y a través de ella reconozco y hago respetar mis creencias y pensamientos, y los de los demás

· Participo en los ambientes tecnológicos expresando libre, respetuosa y responsablemente mis preferencias, respetando siempre la diversidad, las opiniones, las creencias y los pensamientos de los demás.

7. Utilizo las TIC para mejorar mi calidad de vida, asegurándome de procurar un ambiente sano y pacífico

· Utilizo las TIC para mi desarrollo personal integral, reconociéndolas como un aspecto de mi vida sin que esto afecte otras áreas de mi desarrollo.

· Apropio y uso las TIC para mejorar mi calidad de vida. Aprovecho las TIC para apoyar mi crecimiento intelectual y fortalecer los aprendizajes en todas las áreas de conocimiento.

· Me apoyo en las TIC para trabajar en grupo y colaborar con los miembros de mis equipos de trabajo.

· Autorregulo el tiempo que dedico al uso de las TIC, asegurando tiempo para el desarrollo de los otros aspectos de mi vida.

8. Soy consciente de que los menores de edad requieren especial cuidado y acompañamiento en el uso de las TIC.

Como ciudadano digital mayor de edad en mi relación con niños, niñas y adolescentes (NNA):

· Soy un buen ciudadano digital, le doy buen ejemplo a los menores de edad.

· Guío y acompaño a los menores de edad para que desarrollen competencias para el uso de las TIC de manera segura y enriquecedora.

· Defino reglas de buen uso de las TIC para los menores de edad que acompaño.

· Denuncio ante las autoridades las amenazas contra ellos y/o delitos en internet ante www.internetsano.gov.co, en el CAI virtual que encuentra en www.delitosinformaticos.gov.co, escribiendo a caivirtual@correo.policia.gov.co o directamente en una oficina la DIJIN de la Policía Nacional - Grupo Investigativo de Delitos Informáticos.

· Aprendo y conozco sobre el uso y las experiencias que ellos tienen con las TIC.

9.

No utilizo las TIC para promover, consultar, ver, comprar, compartir actividades relacionadas con explotación de menores, pornografía infantil, prostitución infantil, trata de personas, promoción de conductas autodestructivas, organizaciones y/o actividades al margen de la ley o cualquier otra conducta que atente contra los derechos humanos.

· Utilizo las TIC para actividades sanas, seguras y constructivas, dentro del marco de la ley colombiana.

· No acepto, ni divulgo los sitios virtuales que promueven la autodestrucción, la xenofobia, la exclusión, la pornografía de menores, trata de personas, la intolerancia o cualquier actividad al margen de la ley.

10. Respeto los derechos de autor.

· Utilizo productos, herramientas y software de ambientes tecnológicos legalmente adquiridos.

· No copio, ni comercializo productos de las TIC que están protegidos por los derechos de autor.

· Cuando copio un fragmento de un trabajo en la red o un texto hago las citas de rigor.

· No compro ni promuevo el software pirata.

· Apoyo el desarrollo de contenidos y de software legal, y sé que tengo la opción de generarlos.

LEY 1273 DE 2009

(enero 5)

por medio de la cual se modifica el Código Penal, se crea un nuevo bien jurídico tutelado - denominado

“de la protección de la información y de los datos”- y se preservan integralmente los sistemas que utilicen

las tecnologías de la información y las comunicaciones, entre otras disposiciones.

En la misma sanción incurrirá el que modifique el sistema de resolución de nombres de dominio, de tal manera que haga entrar al usuario

a una IP diferente en la creencia de que acceda a su banco o a otro sitio

personal o de confianza, siempre que la conducta no constituya delito

sancionado con pena más grave.

La pena señalada en los dos incisos anteriores se agravará de una tercera parte a la mitad, si para consumarlo el agente ha reclutado víctimas

en la cadena del delito.

Artículo 269H: Circunstancias de agravación punitiva: Las penas

imponibles de acuerdo con los artículos descritos en este título, se aumentarán de la mitad a las tres cuartas partes si la conducta se cometiere:

1. Sobre redes o sistemas informáticos o de comunicaciones estatales

u oficiales o del sector financiero, nacionales o extranjeros.

2. Por servidor público en ejercicio de sus funciones.

3. Aprovechando la confianza depositada por el poseedor de la información o por quien tuviere un vínculo contractual con este.

4. Revelando o dando a conocer el contenido de la información en

perjuicio de otro.

5. Obteniendo provecho para sí o para un tercero.

6. Con fines terroristas o generando riesgo para la seguridad o defensa

nacional.

7. Utilizando como instrumento a un tercero de buena fe.

8. Si quien incurre en estas conductas es el responsable de la administración, manejo o control de dicha información, además se le impondrá

hasta por tres años, la pena de inhabilitación para el ejercicio de profesión relacionada con sistemas de información procesada con equipos

computacionales.

CAPITULO II

De los atentados informáticos y otras infracciones

Artículo 269I: Hurto por medios informáticos y semejantes. El que,

superando medidas de seguridad informáticas, realice la conducta señalada en el artículo 239 manipulando un sistema informático, una red de

sistema electrónico, telemático u otro medio semejante, o suplantando a un

usuario ante los sistemas de autenticación y de autorización establecidos,

incurrirá en las penas señaladas en el artículo 240 de este Código.

Artículo 269J: Transferencia no consentida de activos. El que, con

ánimo de lucro y valiéndose de alguna manipulación informática o

artificio semejante, consiga la transferencia no consentida de cualquier

activo en perjuicio de un tercero, siempre que la conducta no constituya

delito sancionado con pena más grave, incurrirá en pena de prisión de

cuarenta y ocho (48) a ciento veinte (120) meses y en multa de 200 a

1.500 salarios mínimos legales mensuales vigentes. La misma sanción

se le impondrá a quien fabrique, introduzca, posea o facilite programa

de computador destinado a la comisión del delito descrito en el inciso

anterior, o de una estafa.

Si la conducta descrita en los dos incisos anteriores tuviere una cuantía superior a 200 salarios mínimos legales mensuales, la sanción allí

señalada se incrementará en la mitad.

Artículo 2°. Adiciónese al artículo 58 del Código Penal con un numeral 17, así:

El Congreso de Colombia

DECRETA:

Artículo 1°. Adiciónase el Código Penal con un Título VII BIS

denominado “De la Protección de la información y de los datos”, del

siguiente tenor:

De los atentados contra la confidencialidad, la integridad

y la disponibilidad de los datos y de los sistemas informáticos

Artículo 269A: Acceso abusivo a un sistema informático. El que, sin

autorización o por fuera de lo acordado, acceda en todo o en parte a un

sistema informático protegido o no con una medida de seguridad, o se

mantenga dentro del mismo en contra de la voluntad de quien tenga el

legítimo derecho a excluirlo, incurrirá en pena de prisión de cuarenta y

ocho (48) a noventa y seis (96) meses y en multa de 100 a 1.000 salarios

mínimos legales mensuales vigentes.

Artículo 269B: Obstaculización ilegítima de sistema informático o

red de telecomunicación. El que, sin estar facultado para ello, impida u

obstaculice el funcionamiento o el acceso normal a un sistema informático,

a los datos informáticos allí contenidos, o a una red de telecomunicaciones, incurrirá en pena de prisión de cuarenta y ocho (48) a noventa y seis

(96) meses y en multa de 100 a 1000 salarios mínimos legales mensuales

vigentes, siempre que la conducta no constituya delito sancionado con

una pena mayor.

Artículo 269C: Interceptación de datos informáticos. El que, sin orden

judicial previa intercepte datos informáticos en su origen, destino o en

el interior de un sistema informático, o las emisiones electromagnéticas

provenientes de un sistema informático que los transporte incurrirá en

pena de prisión de treinta y seis (36) a setenta y dos (72) meses.

Artículo 269D: Daño Informático. El que, sin estar facultado para ello,

destruya, dañe, borre, deteriore, altere o suprima datos informáticos, o

un sistema de tratamiento de información o sus partes o componentes

lógicos, incurrirá en pena de prisión de cuarenta y ocho (48) a noventa

y seis (96) meses y en multa de 100 a 1.000 salarios mínimos legales

mensuales vigentes.

Artículo 269E: Uso de software malicioso. El que, sin estar facultado

para ello, produzca, trafique, adquiera, distribuya, venda, envíe, introduzca

o extraiga del territorio nacional software malicioso u otros programas

de computación de efectos dañinos, incurrirá en pena de prisión de cuarenta y ocho (48) a noventa y seis (96) meses y en multa de 100 a 1.000

salarios mínimos legales mensuales vigentes.

Artículo 269F: Violación de datos personales. El que, sin estar facultado para ello, con provecho propio o de un tercero, obtenga, compile,

sustraiga, ofrezca, venda, intercambie, envíe, compre, intercepte, divulgue,

modifique o emplee códigos personales, datos personales contenidos en

ficheros, archivos, bases de datos o medios semejantes, incurrirá en pena

de prisión de cuarenta y ocho (48) a noventa y seis (96) meses y en multa

de 100 a 1000 salarios mínimos legales mensuales vigentes.

Artículo 269G: Suplantación de sitios web para capturar datos personales. El que con objeto ilícito y sin estar facultado para ello, diseñe,

desarrolle, trafique, venda, ejecute, programe o envíe páginas electrónicas,

enlaces o ventanas emergentes, incurrirá en pena de prisión de cuarenta

y ocho (48) a noventa y seis (96) meses y en multa de 100 a 1.000 salarios mínimos legales mensuales vigentes, siempre que la conducta no

constituya delito sancionado con pena más grave.

DIARIO OFICIAL

Edición 47.223

Lunes 5 de enero de 2009

Artículo 58. Circustancias de mayor punibilidad. Son circunstancias de mayor punibilidad, siempre que no hayan sido previstas de otra

manera:

(...)

17. Cuando para la realización de las conductas punibles se utilicen

medios informáticos, electrónicos o telemáticos.

Artículo 3°. Adiciónese al artículo 37 del Código de Procedimiento

Penal con un numeral 6, así:

Artículo 37. De los Jueces Municipales. Los jueces penales municipales conocen:

(...)

6. De los delitos contenidos en el título VII Bis.

Artículo 4°. La presente ley rige a partir de su promulgación y deroga

todas las disposiciones que le sean contrarias, en especial el texto del

artículo 195 del Código Penal.

LEY 1341 DE 2009

Por la cual se definen principios y conceptos sobre la sociedad de la información y la organización de las Tecnologías de la Información y las Comunicaciones –TIC–, se crea la Agencia Nacional de Espectro y se dictan otras disposiciones.

La presente ley determina el marco general para la formulación de las políticas públicas que regirán el sector de las Tecnologías de la Información y las Comunicaciones, su ordenamiento general, el régimen de competencia, la protección al usuario, así como lo concerniente a la cobertura, la calidad del servicio, la promoción de la inversión en el sector y el desarrollo de estas tecnologías, el uso eficiente de las redes y del espectro radioeléctrico, así como las potestades del Estado en relación con la planeación, la gestión, la administración adecuada y eficiente de los recursos, regulación, control y vigilancia del mismo y facilitando el libre acceso y sin discriminación de los habitantes del territorio nacional a la Sociedad de la Información.

De este texto nos llaman la atención varios items asociados con la masificacion del uso de tics y la accesibilidad como por ejemplo:

- Que el Fondo de Tecnologías de la Información y las Comunicaciones financiara planes, programas y proyectos para promover el acceso de los ciudadanos con limitaciones físicas a las Tecnologías de la Información y las Comunicaciones.

- Plan de TIC, con el Plan de Educación y los demás planes sectoriales, para facilitar la concatenación de las acciones, eficiencia en la utilización de los recursos y avanzar hacia los mismos objetivos.

1. Fomentar el emprendimiento en TIC, desde los establecimientos educativos, con alto contenido en innovación

2. Poner en marcha un Sistema Nacional de alfabetización digital.

3. Capacitar en TIC a docentes de todos los niveles.

4. Incluir la cátedra de TIC en todo el sistema educativo, desde la infancia.

5. Ejercer mayor control en los cafés Internet para seguridad de los niños

Cabe resaltar la Ley 1221 de 2008 (julio 16): Por la cual se establecen normas para promover y regular el Teletrabajo como un instrumento de generación de empleo y autoempleo, mediante la utilización de Tecnologías de la Información y las Telecomunicaciones (TIC).La Resolución 1732 del 2007 fue expedida por la Comisión de Regulación de Telecomunicaciones, hoy Comisión de Regulación de Comunicaciones y tiene como fin establecer un régimen y marco normativo en lo relacionado con los derechos de los suscriptores de servicios de telecomunicaciones, con el fin de regular la prestación de los mismos.

carta derechos humanos y principos en internet

1.) Universalidad y IgualdadTodos los seres humanos nacen libres e iguales en dignidad y derechos, que deben ser respetados, protegidos y cumplidos en el entorno On Line.

2.) Derechos y Justicia SocialInternet es un espacio para la promoción, protección y cumplimiento de los Derechos Humanos y el avance de la justicia social. Toda persona tiene el deber de respetar los derechos de los demás en el entorno On Line.

3.) AccesibilidadToda persona tiene igual derecho a acceder y utilizar Internet de forma segura y libre.

4.) Expresión y AsociaciónToda persona tiene derecho a buscar, recibir y difundir información libremente en Internet sin censura ni interferencias. Todo el mundo tiene derecho a asociarse libremente a través de Internet, con fines sociales, políticos, culturales o de otro tipo.

5.) Confidencialidad y protección de datosToda persona tiene derecho a la privacidad On Line. Esto incluye el no ser vigilado, el derecho a utilizar cifrado y el derecho al anonimato. Todo el mundo tiene derecho a la protección de datos, incluyendo el control sobre la recolección, retención, transformación, eliminación y divulgación de sus datos personales.

6.) Vida, la Libertad y SeguridadEl derecho a la vida, la libertad y la seguridad deben ser respetados, protegidos y cumplidos en Internet.Estos derechos no deben ser infringidos o utilizados para infringir los derechos de otros.

7.) la DiversidadLa diversidad cultural y lingüística en Internet debe ser promovida, la innovación técnica y política deben alentar y facilitar la pluralidad de expresión.

8.) IgualdadTodo el mundo tendrá acceso universal y abierto a los contenidos de Internet, libre de priorizaciones discriminatorias, filtrado o control de tráfico por razones comerciales, políticas o de otro.

9.) Normas y ReglamentoLa arquitectura de Internet, los sistemas de comunicación y los formatos de documentos y datos se deben basar en estándares abiertos que garanticen la interoperabilidad completa, la inclusión y la igualdad de oportunidades para todos.

10.) GobiernoLos Derechos Humanos y la Justicia Social deben ser la base jurídica y normativa sobre la que operar en Internet. Esto sucederá de manera transparente y multilateral, con un Internet basado en los principios de la participación inclusiva y la rendición de cuentas.

delitos informaticos

El delito informático implica actividades criminales que en un primer momento los países han tratado de encuadrar en figurar típicas de carácter tradicional, tales como robos o hurto, fraudes, falsificaciones, perjuicios, estafa, sabotaje, etcétera. Sin embargo, debe destacarse que el uso de lastécnicas informáticas ha creado nuevas posibilidades del uso indebido de las computadoras lo que ha propiciado a su vez la necesidad de regulación por parte del derecho.

A nivel internacional se considera que no existe una definición propia del delito informático, sin embargo muchos han sido los esfuerzos de expertos que se han ocupado del tema, y aún cuando no existe una definición con carácter universal, se han formulado conceptos funcionales atendiendo a realidades nacionales concretas.

Por lo que se refiere a las definiciones que se han intentado dar en México, cabe destacar que Julio Téllez Valdés señala que "no es labor fácil dar un concepto sobre delitos informáticos, en razón de que su misma denominación alude a una situación muy especial, ya que para hablar de "delitos" en el sentido de acciones típicas, es decir tipificadas o contempladas en textos jurídicos penales, se requiere que la expresión "delitos informáticos" esté consignada en los códigos penales, lo cual en nuestro país, al igual que en otros muchos no ha sido objeto de tipificación aún".2

Para Carlos Sarzana, en su obra Criminalista e tecnología, los crímenes por computadora comprenden "cualquier comportamiento criminógeno en el cual la computadora ha estado involucrada como material o como objeto de la acción criminógena, como mero símbolo".3

Nidia Callegari define al delito informático como "aquel que se da con la ayuda de la informática o de técnicas anexas".4

Rafael Fernández Calvo define al delito informático como "la realización de una acción que, reuniendo las características que delimitan el concepto de delito, se ha llevado a cabo utilizando un elemento informático o telemático contra los derechos y libertades de los ciudadanos definidos en el título 1 de la constitución española".5

María de la Luz Lima dice que el "delito Electrónico" "en un sentido amplio es cualquier conducta criminógena o criminal que en su realización hace uso de la tecnología electrónica ya sea comométodo, medio o fin y que, en un sentido estricto, el delito informático, es cualquier acto ilícito penal en el que las computadoras, sus técnicas y funciones desempeñan un papel ya sea como método, medio o fin".6

Julio Téllez Valdés conceptualiza al delito informático en forma típica y atípica, entendiendo por la primera a "las conductas típicas, antijurídicas y culpables en que se tienen a las computadoras como instrumento o fin" y por las segundas "actitudes ilícitas en que se tienen a las computadoras como instrumento o fin".

Por otra parte, debe mencionarse que se han formulado diferentes denominaciones para indicar las conductas ilícitas en las que se usa la computadora, tales como "delitos informáticos", "delitos electrónicos", "delitos relacionados con las computadoras", "crímenes por computadora", "delincuenciarelacionada con el ordenador".

En este orden de ideas, en el presente trabajo se entenderán como "delitos informáticos" todas aquellas conductas ilícitas susceptibles de ser sancionadas por el derecho penal, que hacen uso indebido de cualquier medio informático.

Lógicamente este concepto no abarca las infracciones administrativas que constituyen la generalidad de las conductas ilícitas presentes en México debido a que la legislación se refiere a derecho de autor y propiedad intelectual sin embargo, deberá tenerse presente que la propuesta final de este trabajo tiene por objeto la regulación penal de aquellas actitudes antijurídicas que estimamos más graves como último recurso para evitar su impunidad.

bullying

El acoso escolar (también conocido como hostigamiento escolar, matonaje escolar, matoneo escolar o por su término inglés bullying) es cualquier forma de maltrato psicológico, verbal o físico producido entre escolares de forma reiterada a lo largo de un tiempo determinado. Estadísticamente, el tipo deviolencia dominante es el emocional y se da mayoritariamente en el aula y patio de los centros escolares. Los protagonistas de los casos de acoso escolar suelen ser niños y niñas en proceso de entrada en la adolescencia (12-14 años), siendo ligeramente mayor el porcentaje de niñas en el perfil de víctimas.

ARTICULO 14:

PARÁGRAFO 4:"EL ORDEN MORAL"

Nº43: Evitar cualquier acto de palabra o de hecho que afecte negativamente el buen nombre de la institución o de sus integrantes.

"EL ORDEN VIRTUAL"

Nº54: Hacer un buen uso de as TIC y únicamente para fines educativos respetando y haciendo respetar.

Nº55: Proteger la identidad y seguridad personal y la de los demás.

Nº58: No utilizar las TIC para promover, consultar ver, comprar, compartir actividades relacionadas con la explotacion de menores, pornografia infantil, trata de personas, promocion de conductas y/o actividades al margen de la ley o de cualquier otra conducta que atente contra los derechos humanos.

PARÁGRAFO 6: El incumplimiento o la omisión de los anteriores deberes afectan la convivencia de la comunidad educativa y por tanto se consideran como faltas.

ARTICULO 18:

Nº3 AGRESIÓN ELECTRÓNICA: Es toda acción que busque afectar negativamente a otros a través de medios electrónicos, incluye la divulgación de fotos o videos considerados como privacidad personal o que contengan acciones humillantes en internet

Nº9 CIBERACOSO ESCOLAR: De acuerdo con el articulo 2 de la ley 1620 de 2013 es toda forma de intimidación con uso deliberado de tecnología de informacion para ejercer maltrato psicológico y continuado.

No hay comentarios:

Publicar un comentario